Desde la invención del primer microprocesador, el Intel 4004, el uso cotidiano de dispositivos con estos circuitos y ordenadores se ha incrementado de forma exponencial, tanto como su capacidad de procesamiento. Sin embargo, no siempre somos conscientes de la cantidad de información que se intercambia continuamente entre dispositivos. A nuestro alrededor fluyen millones de unos y ceros que llevan desde un hola enviado por mensajería instantánea hasta los contenidos cifrados de las bases de datos del gobierno de un país.

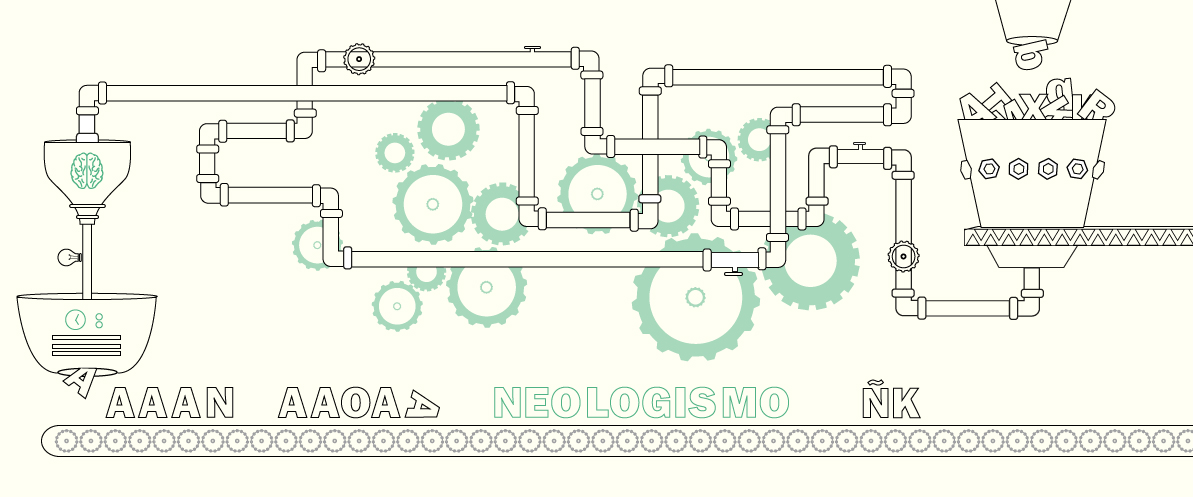

Estas señales digitales viajan por redes cableadas o inalámbricas y nuestros dispositivos reciben y transmiten la información que compartimos o consultamos digitalmente. La acción de acceder de forma no autorizada a un sistema mediante estrategias informáticas, de ingeniería social u otras, como la explotación de alguna vulnerabilidad en el dispositivo, se denomina hackear. Este préstamo, adaptado morfológicamente, proviene del término inglés hack que significa «to gain unauthorized access to (computer files, etc., or information held in one)» según el Oxford English Dictionary y en español conserva los mismos significados que en inglés, como se observa en los siguientes ejemplos:

- Dos expertos en seguridad se sirven de un fallo en el dispositivo para hackearlo usando un simple mensaje de texto. [El País (España), 17/08/2009]

- Con estos ataques, los criminales de la web han hackeado 33 cuentas de famosos. [El Comercio (Perú), 13/01/2009]

Hackear toma hack como base léxica a la cual agrega el sufijo de la primera conjugación (-ear) para poder desarrollar su paradigma verbal de forma regular en español.

En inglés, el verbo hack aparece registrado en el Oxford English Dictionary; y en español, hackear tiene entradas en los diccionarios de referencia: Alvar2, Clave, DEA y NEOMM. Cabe mencionar que el sustantivo hacker se encuentra en el DRAE con el mismo significado que en inglés. Además del inglés, también se encuentran entradas de hackear como verbo: en italiano hackeare, en el Dizionario Garzanti y en francés hack en Le Grand Robert y en Le Petit Robert. Por otra parte, hacker como sustantivo tiene entradas en el Gran Diccionario de la Llengua Catalana y en Dicionária Priberam da Lingua Portuguesa. El Observatori de Neologia ha registrado hackear con estabilidad desde principios de la década del año 2000 hasta la actualidad:

- Apple acusa a Real de hackear su formato de audio y no descarta llegar a los tribunales. [El País (España), 1/08/2004]

- Hace tan solo dos semanas las cuentas de Twitter, LinkedIn y Pinterest de Zuckerberg fueron hackeadas. [La Vanguardia (España), 23/06/2016]

El uso de hack en Estados Unidos surge a partir de la década de los años setenta y ochenta a la par que la revolución informática en Silicon Valley. Las historias de personajes como John Draper, creador de la famosa caja azul que Steve Jobs y Steve Wozniak reproducirían y venderían antes de crear la Apple I, y Kevin Mitnick, quien mediante ingeniería social logró usar gratuitamente el transporte público de Los Ángeles y, posteriormente, conseguir acceso ilegal a los sistemas de Digital Equipment Corporation y Pacific Bell, son parte de nuestra cultura digital, como se muestra en el siguiente contexto:

- Mitnick siguió huyendo y hackeando un año más, hasta que el día de Navidad de 1995 cometió el primer error de la cadena que le llevaría a prisión. [El País (España), 19/01/2003]

La legislación y la ética acerca de los delitos informáticos se ha discutido durante años y han surgido preguntas como la de cuán ilegal es obtener acceso a información oculta que debería ser libre. Los documentos que Julian Assange y Edward Snowden han sacado a la luz han hecho temblar a organizaciones gubernamentales alrededor del mundo. ¿Acaparar el conocimiento se justifica si genera buenos dividendos? Aaron Swartz puso a prueba la ética del MIT cuando hackeó sus repositorios digitales. Después, su nombre formó parte de la lista de más buscados del FBI y, finalmente, a causa del acoso constante de esta organización y del fallo de la corte federal estadounidense en su contra, se suicidó el 11 de enero de 2013. No obstante, no todo es negro o gris, como muestran algunos contextos:

- «Hemos hackeado el drone para instalarle un kit de desarrollo de software (SDK) para realizar tanto el reconocimiento facial como la transmisión a Google Glass», precisó el desarrollador, quien aseguró que en Lima hay una posibilidad infinita para desarrollar soluciones basadas en drone. La seguridad es una de ellas. [El Comercio (Perú), 11/03/2014]

A pesar de que hackear tiene una connotación generalmente negativa, ya que la palabra se asocia con crímenes informáticos, también hay que tener en cuenta la contraparte de esta actividad. Para explotar al máximo las capacidades de un dispositivo suele ser necesario ignorar el manual de uso; de esta forma podemos extender su vida útil, optimizar sus funciones, adaptarlo para una nueva o reciclar sus componentes. Para mantener la privacidad y seguridad de nuestros datos personales, es necesario detectar vulnerabilidades y, así, prevenir ataques informáticos.

Andrés Torres Rivera

Universitat Pompeu Fabra (España)

Université d’Avignon et des Pays de Vaucluse (Francia)

Ya en 1961 aparecen los primeros hacker de computadoras en el MIT (Massachusetts Institute of Technology). Toman prestado su nombre de un término usado por los miembros de un grupo de maquetas de tren en la escuela, el Tech Model Railroad Club, formado en 1946. El término ‘hacker’, en su significado original, se aplicaba a alguien que utiliza su ingenio para crear una solución inteligente, solución que recibía el apelativo de ‘hack’.

Algunos de los miembros transfieren sus habilidades y curiosidad a los nuevos sistemas de cálculo de los mainframes, que se empiezan a desarrollar en el campus.

En el diccionario de jerga (Jargon File), que se empieza a compilar en 1975, se define ‘hacker’ como “la persona que disfruta aprendiendo los detalles de los sistemas de programación y cómo ampliar sus capacidades, en contraposición a la mayoría de los usuarios que prefieren aprender sólo el mínimo necesario”. Y por extensión “un experto en cualquier área”.

Existe un ética hacker, los hacker defienden la creencia de que compartir la información es positivo y proporciona poder, y que es un deber ético de los hacker compartir su experiencia facilitando el acceso a la información y a los recursos de ordenador donde y siempre que sea posible.

Su ética puede resumirse en:

1 – El acceso a los ordenadores, y a cualquier cosa que te pueda enseñar cómo funciona el mundo, debe ser ilimitado y total.

2 – La información debe ser libre.

3 – Desconfía de la autoridad. Promueve la descentralización.

4 – Los hackers deben ser juzgados por sus conocimientos (hacks), no por criterios como calificaciones académicas, edad, raza o posición.

5 – Puedes crear arte y belleza en un ordenador, aunque se aparte de la belleza en su sentido tradicional.

6 – Los ordenadores pueden mejorar tu vida. Si sabes cómo pedírselo, el ordenador lo hará.

Los ‘hacker’ construyen cosas, los ‘cracker’ las destruyen. Así, el decálogo del hacker empieza estableciendo el respeto a lo que se hackea:

I – Nunca destroces nada intencionadamente en el ordenador que estés pirateando.

II – Modifica sólo los ficheros que haga falta para asegurar tu acceso futuro al sistema y evitar tu detección.

III – Nunca dejes tu dirección real, tu nombre o tu teléfono en ningún sistema.

IV – Ten cuidado a quién le pasas información. A ser posible no pases nada a nadie que no conozcas su voz, número de teléfono y nombre real.

V – Nunca dejes tus datos reales en un BBS. Si no conoces al Sysop, déjale un mensaje con una lista de gente que pueda responder por ti.

VI – Nunca piratees en ordenadores del gobierno. El gobierno puede permitirse gastar fondos en buscarte mientras que las universidades y las empresas particulares no.

VII – No uses BlueBox a menos que no tengas un PAD local o un 900 al que conectarte. Si se abusa de la BlueBox, puedes ser cazado. Si la usas, hazlo por la noche, cuando las compañías telefónicas tienen menos recursos disponibles para poder rastrearte.

VIII – No dejes en ningún BBS mucha información del sistema que estás forzando. Di sencillamente “estoy trabajando en un UNIX o en un COSMOS….” pero no digas a quién pertenece ni el teléfono o NUA.

IX – No te preocupes en preguntar. Nadie te contestará. Piensa que por responderte a una pregunta, pueden cazarte a ti, al que te contesta o a ambos.

X – Puedes leer miles de consejos estúpidos como éste. Pasearte todo lo que quieras por los BBS y mil cosas más. Pero hasta que no estés realmente pirateando, no sabrás lo que es.

Mas en Breve historia de la cultura hacker de Eric Steven Raymond